«La nuestra es demasiado pequeña”, aseguras, ¿realmente lo es?

Por un segundo, consideremos qué pretenden conseguir de ti estos hackers: dinero, información (operacional, cartera de clientes, etc.), anchos de banda, procesamiento, y potencia. ¿Has considerado cuánta potencia de procesamiento podrías llegar a ofrecerles?

¿Qué interés pueden generar los procesamientos, la potencia y el ancho de banda? Pues una minería de criptomonedas. Es un juego constante de medir los inputs energéticos (potencia de procesamiento) versus los outputs de valor monetario. También debes considerar los costes de hardware relacionados con tener equipos especializados.

Los hackers atacan empresas, servicios y municipalidades con unas capacidades de procesamiento extensas para así poder administrar sus negocios o servicios. Con el acceso a estos recursos energéticos, de procesamiento y de ancho de banda, los hackers pueden eliminar sus costes.

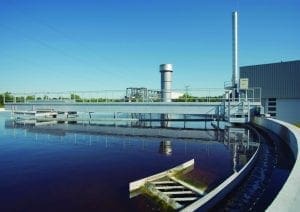

Los servicios de agua y de aguas residuales se encuentran en una particular desventaja porque siempre hay muchos activos distribuidos que deben ser monitorizados y controlados. Con una creciente presión para reducir los gastos, los servicios públicos deben confiar en la monitorización remota para hacer el uso más efectivo de sus recursos. Estos activos distribuidos tendrán, típicamente, algún tipo de nodo(s) de borde y una ruta de comunicación de regreso al sistema de Control de Supervisión y Adquisición de Datos (SCADA).

Debido a que estos sistemas se sitúan en el borde (Edge), eso abre la puerta a un mayor riesgo de intrusión. ¿Deberíamos, entonces, cerrarlo todo, desconectarnos de la red y volver al papel? No. Hay beneficios increíbles por el hecho de tener una infraestructura conectada inteligente, y se puede potenciar su utilidad para obtener más ganancias. Precisamente por estas oportunidades, hay que prestar especial atención a los nodos y a la red que se desplegará en el Edge.

Entonces, ¿qué pasos hay que dar para proteger tu red de agua y de aguas residuales? Primero, conocer al fabricante del hardware y el software que elijas. Luego, utilizar una estrategia de defensa en profundidad para todas las capas de tu red a partir de sus productos conectados, su Edge control, y el software inteligente que te proporciona ventajas de operación. La ciberseguridad no es una meta fija, sino un viaje continuo que necesita de una atención constante y que continuará evolucionando.

Vivimos en una época en la que la velocidad de obsolescencia del hardware de automatización está aumentando, no porque el hardware o el software fallen más, sino debido a la capacidad que tiene el sistema de hacer frente a las características en ciberseguridad de la próxima generación, a los estándares de comunicación, y a su capacidad de ser compatible con los parches de seguridad.

Hay muchos motivos para que un hacker intente atacar un servicio de aguas o de aguas residuales, y uno de ellos es la forma tan sencilla y barata de obtener criptomonedas. Puedes operar de una forma ciber segura sin tener que desconectarse del mundo: analiza en profundidad el enfoque de defensa, y elige un fabricante que comprenda la ciberseguridad y su aplicación en SCADA y en las redes de Telemetría.

En Schneider Electric, contamos con un equipo dedicado a servicios de ciberseguridad, y con experiencia en SCADA y Telemetría que te pueden ayudar a operar una red de agua y aguas residuales robusta y segura. Si tienes alguna pregunta o deseas debatir este tema más a fondo, envíame un comentario a continuación.

William Moulton es el manager de Soluciones para Industria de Aguas y Aguas Residuales en el grupo SCADA y Telemetría de Schneider Electric.

Añadir comentario