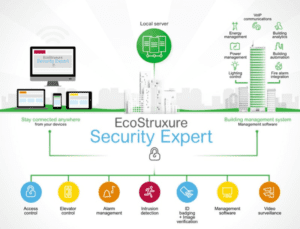

En artículos anteriores ya te hemos presentado EcoStruxure Security Expert, la solución integrada de Schneider Electric para control de acceso. Security Expert une diferentes aplicaciones de seguridad en una única plataforma inteligente que incluye hardware y software. Garantiza la seguridad con información clara y en tiempo real, creando un entorno de negocio lo más seguro posible.

Entre las aplicaciones que integra tenemos:

- Control de acceso

- Detección de intrusos

- Gestión de alarmas

- Administración de visitas

- Funciones personalizadas de tiempo y visita

A través de este sistema podemos mantener un flujo de información efectivo y confiable, dándole la mejor experiencia a cada usuario independientemente de su rol en la organización. El sistema obtiene este flujo de información a través de diferentes plataformas como la web, computadoras o dispositivos móviles. Además, incorpora las últimas tecnologías IP para la comunicación y conectividad, traduciendo esta tecnología en beneficios para el cliente.

Otras de las ventajas que tiene EcoStruxure Security Expert es su flexibilidad y escalabilidad sin límites en el número de controladores que se pueden agregar. La expansión modular permite que cada controlador se extienda hasta 248 puertas y más de 8000 entradas y salidas. La arquitectura basada en servidor hace que Security Expert sea un verdadero sistema global, lo que le permite gestionar, controlar y monitorear un número ilimitado de usuarios, puertas, áreas y otros dispositivos en tiempo real, independientemente de la ubicación geográfica.

Entonces ¿Cómo dimensionar mi sistema Security Expert? ¿Qué necesito saber? ¿Cuáles son los primeros pasos? A continuación te lo explico:

5 consejos para empezar con el control de acceso

- Tener planos de planta del inmueble al que se le va a implementar el control de acceso. Estos deben de tener indicadas las puertas que se desean controlar y monitorear, además de la ubicación de los periféricos.

- Saber cuáles serán los periféricos que se colocaran en los accesos, es decir, todos aquellos dispositivos que ayudan al mejor funcionamiento del control de acceso, como por ejemplo, lectoras, botones, botones de emergencia, electroimanes, señalizaciones, entre otros.

- Cuantificar la cantidad de puertas y periféricos en cada una hará más fácil el trabajo a la hora de calcular la cantidad de controladores.

- Contar con la filosofía de operación del sistema.

- Identificar los tipos de acceso que se tendrán, es decir si serán puertas dobles, puertas de una sola hoja, torniquetes, plumas, entre otros. Esto determinará la cantidad de controladores necesaria.

Toma en cuenta:

- Cuando se tienen puertas dobles, que el electroimán pueda controlar ambos accesos al mismo tiempo. Solo se debe tener un sensor para este tipo de puerta.

- Cuando las plumas y/o torniquetes sean de 2 pulsos, tomar en consideración 1 controlador o expansora para controlar dicho acceso.

- Si las plumas o torniquetes son de 2 pulsos, cada pulso se debe tomar como una puerta.

Principales equipos que componen el sistema de Security Expert

- Controlador Principal: El Controlador IP inteligente SP-C conecta 2 puertas y 4 millones de datos. Es un servidor de comunicación punto a punto independiente, el cual permite la inteligencia distribuida en todo el sistema TCP / IP Ethernet a Cliente / Servidor.

- Cada SP-C puede controlar 2 puertas y soportar aprox. 24 puertas, con 4 periféricos cada una.

- Cada SP-C puede soportar aprox. 12 expansoras.

- Expansora: Proporciona una interfaz de hasta 4 entradas de lector y 2 salidas de dispositivo de bloqueo al sistema Security Expert. Con puertos de lector configurables para operación Wiegand o RS-485, extiende el sistema al proporcionar: 2 puertas (4 lectores), 8 entradas multipropósito, 2 salidas de relé de forma C – Max 7A y 6 salidas de colector abierto – Máx. – 50 m. Las expansoras RM-D2 pueden controlar hasta 2 puertas con 4 periféricos cada una.

- Fuente de Alimentación: Los módulos de fuente de alimentación inteligente de expertos en seguridad para dispositivos de control, proporcionan alimentación para control de acceso y dispositivos periféricos de seguridad.

-

Lectoras: Es capaz de detectar credenciales fraudulentas que se hayan replicado desde una tarjeta. Cuenta con tecnología de doble tarjeta, 125 KHz HI, 13.56 MHz MIFARE / DESFire, dos interfaces compatibles, RS-485 encriptado y Wiegand y teclado opcional.

- Cable de poder: Cable de alimentación para conexión entre fuente y controlador.

Consideraciones al diseñar nuestro sistema de seguridad

Al diseñar el sistema de seguridad, sigue los siguientes consejos para mejores resultados:

- Para calcular la fuente de poder, se debe de tomar en cuenta el consumo en Amp de los dispositivos conectados. Por ejemplo, la SP-C, RM-D2, lectoras, electroimanes entre otros (SP-C = 120 mA; SP-RDM2 = 80mA, Mullion = 130mA (4Readers))

- Para edificios de varios pisos, un controlador en cada piso es, en muchos casos, una buena práctica de ingeniería.

- Use RS-485 para una comunicación del módulo rápida, flexible y segura. El RS-485 también es más fácil y rentable de cablear.

- Se pueden colocar un controlador y expansores en una ubicación central, y de ahí alambrar los periféricos de las puertas cercanas.

- Se pueden colocar múltiples controladores, todos cerca de su puerta particular.

- La alimentación del módulo debe ser de una fuente dedicada

- Las baterías siempre deben estar conectadas a la fuente de alimentación

- Tipo de cable para la red RS-485 del módulo encriptado, recomendado Belden 9842, par trenzado 24AWG

En conclusión, los pasos básicos para realizar el diseño de nuestro control de acceso son:

- Ubicar la cantidad de puertas.

- Contabilizar los periféricos de cada puerta.

- En base a lo anterior y a las consideraciones descritas, calcular cuántos controladores y expansores llevará el sistema.

- Calcular las fuentes de poder.

- Realizar arquitectura de comunicación.

- Licenciamiento.

Conoce más acerca de nuestros sistemas en nuestro sitio web. No dudes en ponerte en contacto con nuestros especialistas para que puedan asesorarte para cumplir con los objetivos que tu negocio necesita.

Añadir comentario